堡垒机在互联网时代的作用还是备受肯定,堡垒机主要用来解决企业IT运维部门账号管理混乱,身份冒用、滥用,授权控制不明确,操作行为不规范。堡垒机的使用范围有哪些呢?一起来了解下吧。

堡垒机的使用范围有哪些?

1. 远程访问控制:堡垒机可以控制远程用户对企业内部网络的访问权限,包括远程桌面、SSH、Telnet等协议的访问。

2. 资源管理:堡垒机可以对企业内部的服务器、数据库、网络设备等资源进行管理和控制,确保只有授权的用户才能访问这些资源。

3. 审计和监控:堡垒机可以记录用户的操作行为,包括登录、访问、操作等,以便进行审计和监控,发现和防止潜在的安全威胁。

4. 多租户管理:堡垒机可以支持多租户管理,即可以为不同的用户或部门提供不同的访问权限和资源管理策略。

总之,堡垒机的使用范围非常广泛,可以帮助企业提高网络安全性和管理效率,保护企业的核心数据和系统不受未经授权的访问和攻击。

堡垒机的部署方式有哪些?

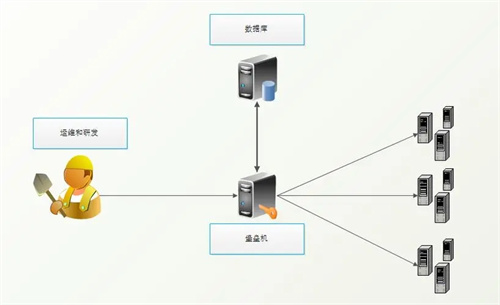

1. 集中式(Hosted)部署:主机通过路由器(LAN口、WAN口)、防火墙等设备连接到服务器集群,进行集中管理和控制。这种部署方式适合大型数据中心、网络规模较大的企业和机构。

2. 分布式(Distributed)部署:多个服务器主机通过网络互相连接,通过网络进行数据交换。这种部署方式适合小型数据中心、网络规模较小的企业和机构。

3. 虚拟化(Virtualization)部署:服务器主机采用虚拟化技术,将数据集中存储在一个单独的存储设备中,并在需要时进行快速数据交换。这种部署方式适合大型数据中心、网络规模较大的企业和机构。

4. 云部署:服务器主机通过云计算平台(例如Amazon Web Services (AWS)、谷歌云、微软Azure等)连接到云计算服务提供商的公共云平台上。这些服务商提供了虚拟化、容器化、自动化管理等功能,可以将数据集中存储、快速交换和管理。

堡垒机的使用范围有哪些?以上就是详细的介绍,堡垒机还有多种部署的方式,无论采用哪种部署方式,都需要进行安全管理。具体的策略和措施可以根据企业的实际情况进行调整和选择。

上一篇: 传统防火墙和最新防火区别在哪?

下一篇: 网络安全内容有哪些?如何保障网络安全