防火墙技术是通过有机结合各类用于安全管理与筛选的软件和硬件设备,在保障网络安全上有重要作用。那么传统防火墙和最新防火区别在哪呢?一起来分析下两者之间的区别是什么吧。

传统防火墙和最新防火区别在哪?

传统的防火墙只能阻止或允许特定的IP地址和端口,并且可以保护的东西非常有限。最常见的应用场景是防止未经授权的用户或恶意软件连接到不受保护的监视服务或守护程序。即使忽略路由器在IP /端口过滤方面的超高效率,攻击的时间和类型也已改变,并且传统的防火墙现在基本上已无用。

二十年前,防止未经授权的连接很有意义。大多数计算机保护不力,并且密码较弱。它们不仅充满漏洞,而且经常开放的服务允许任何人登录或连接。发送格式错误的网络数据包可以摆脱普通服务器的干扰,只有在管理员尚未设置具有允许匿名连接的管理员权限的远程服务时,才需要这样做。如果设置了这种远程管理服务,则基本上可以使用。随意进入服务器。至于Windows的匿名NETBIOS连接,在Windows XP默认禁止它之前15年来,它一直是黑客的宝贵资产。

如果您的防火墙仅用于阻止未经授权的IP地址或协议,则路由器将变得更好,更快。计算机安全行业的座右铭是:“首选最快,最简单的方法。”这是事实。如果某些东西可以用更快,更高效的设备阻止,则将该设备用作您的第一道防线。这样可以更快,更高效地消除您不需要的更多流量。路由器的“上层”代码比防火墙的代码少得多,并且规则列表更短。路由器的条件决策周期比防火墙快几个数量级。但是,在当今的威胁环境中,很难说是否需要阻止这些未经授权的连接。

防火墙最擅长防止未经授权的远程连接来监视服务,从而可以防止攻击者利用缓冲区溢出来控制连接后对计算机的控制。这是防火墙诞生的主要原因。有缺陷的服务太普遍了,已被视为规范。诸如Shockwave和Slammer蠕虫之类的恶意程序使用这些服务在几分钟之内席卷了整个世界。

当前的服务还不那么脆弱。如今,编程语言的程序员默认使用检查缓冲区溢出的方法。用于阻止传统漏洞利用方法的其他操作系统计算机安全措施也非常擅长于此。 Microsoft每年在其产品线中发现130-150个漏洞。自2003年以来,已发现约2000个漏洞。但是只有5-10个仅用于远程使用。在同一时期,Apple和Linux机器具有更多漏洞,但只能远程利用的漏洞所占的比例是相同的。

必须明确:尽管有数百种易受攻击的服务可用,但几乎所有服务都需要本地最终用户采取某种措施来发起攻击。单击恶意链接或访问链接到马的网站。为什么本地用户必须参加?因为只有当最终用户这样做时,才能创建“允许的”入站连接,然后将另一个“允许的”入站连接返回到用户计算机是合乎逻辑的。如今,几乎所有攻击都是“客户端”攻击,防火墙不擅长阻止此类连接。

端口阻塞不再有效

每个服务使用其自己的固定TCP / IP端口时间段,例如对于FTP为21/22,对于SMTP为25。这样,传统防火墙就更有用。

如今,世界上大多数网络流量都使用端口80(HTTP)和443(HTTPS),并且越来越多的情况将仅使用后者。在接下来的几年中,那些尚未占用端口443的网络流量将减少为443。如果一切都绑定到几个端口,端口阻塞的目的是什么?不仅如此,HTTPS的默认加密功能还使流量过滤更加难以执行。

边界正在消失

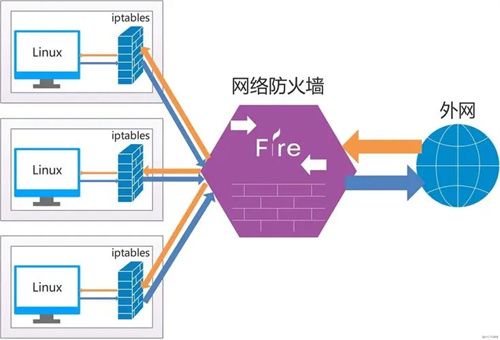

防火墙是典型的安全域边界。通过定义两个或三个安全边界,防火墙可用于控制它们之间的通信。但是,在过去的十年中,这些有效而可保的界限一直在下降。边界从来都不是完美的,但是自从我们开始将Internet连接到其他网络并将WiFi路由器连接到各种网络以来,边界确实消失了。

当只有一个或两个网络边界时,防火墙仍然有用,但是当我们开始添加“ DMZ”和其他“授权网络”时,防火墙是不够的。当长期联网成为常态时,我们必须承认边界和传统防火墙的终结已经到来。

长期以来,许多IT安全人员认为我们仍然存在安全边界,但是只要进行审核,他们就会发现这些边界就像筛子一样在泄漏。由于担心会破坏某些关键服务或应用程序,网络管理员将基本上释放所有未定义的流量路径。

防火墙的主要功能有哪些?

1、网络安全的屏障

一个防火墙(作为阻塞点、控制点)能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低风险。由于只有经过精心选择的应用协议才能通过防火墙,所以网络环境变得更安全。

如防火墙可以禁止诸如众所周知的不安全的NFS协议进出受保护网络,这样外部的攻击者就不可能利用这些脆弱的协议来攻击内部网络。防火墙同时可以保护网络免受基于路由的攻击,如IP选项中的源路由攻击和ICMP重定向中的重定向路径。防火墙应该可以拒绝所有以上类型攻击的报文并通知防火墙管理员。

2、强化网络安全策略

通过以防火墙为中心的安全方案配置,能将所有安全软件(如口令、加密、身份认证、审计等)配置在防火墙上。与将网络安全问题分散到各个主机上相比,防火墙的集中安全管理更经济。例如在网络访问时,一次一密口令系统和其它的身份认证系统完全可以不必分散在各个主机上,而集中在防火墙一身上。

3、监控审计

如果所有的访问都经过防火墙,那么,防火墙就能记录下这些访问并作出日志记录,同时也能提供网络使用情况的统计数据。当发生可疑动作时,防火墙能进行适当的报警,并提供网络是否受到监测和攻击的详细信息。

另外,收集一个网络的使用和误用情况也是非常重要的。首先的理由是可以清楚防火墙是否能够抵挡攻击者的探测和攻击,并且清楚防火墙的控制是否充足。而网络使用统计对网络需求分析和威胁分析等而言也是非常重要的。

4、防止内部信息的外泄

通过利用防火墙对内部网络的划分,可实现内部网重点网段的隔离,从而限制了局部重点或敏感网络安全问题对全局网络造成的影响。再者,隐私是内部网络非常关心的问题,一个内部网络中不引人注意的细节可能包含了有关安全的线索而引起外部攻击者的兴趣,甚至因此而暴漏了内部网络的某些安全漏洞。

使用防火墙就可以隐蔽那些透漏内部细节如Finger,DNS等服务。Finger显示了主机的所有用户的注册名、真名,最后登录时间和使用shell类型等。但是Finger显示的信息非常容易被攻击者所获悉。攻击者可以知道一个系统使用的频繁程度,这个系统是否有用户正在连线上网,这个系统是否在被攻击时引起注意等等。

防火墙可以同样阻塞有关内部网络中的DNS信息,这样一台主机的域名和IP地址就不会被外界所了解。除了安全作用,防火墙还支持具有Internet服务性的企业内部网络技术体系虚拟专用网。

5、日志记录与事件通知

进出网络的数据都必须经过防火墙,防火墙通过日志对其进行记录,能提供网络使用的详细统计信息。当发生可疑事件时,防火墙更能根据机制进行报警和通知,提供网络是否受到威胁的信息。

传统防火墙和最新防火区别在哪?以上就是详细的介绍,防火墙是帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术,在互联网时代一直不能忽视的存在。